:全称Domain Name System Security Extensions ,中文名DNS安全扩展,是由IETF提供的一系列DNS安全认证的机制(可参考RFC2535)。它提供一种可以验证应答信息真实性和完整性的机制,利用密码技术,使得域名解析服务器可以验证它所收到的应答(包括域名不存在的应答)是否来自于真实的服务器,或者是否在传输过程中被篡改过。

通过DNSSEC的部署,可以增强对DNS域名服务器的身份认证,进而帮助防止DNS缓存污染等攻击。

DNSSEC给解析服务器提供了防止上当受骗的武器,是实现DNS安全的重要一步和必要组成部分。

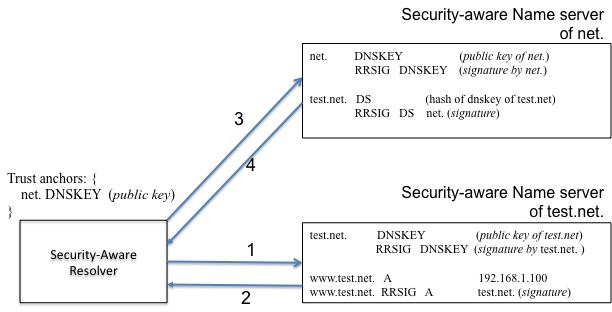

DNSSEC通过公钥密码技术对DNS中的信息创建密码签名,为DNS信息同时提供认证和信息完整性检查,它的实施步骤如下:

DNS服务器收到DNS查询请求后,用散列函数将要回复DNS报文的内容进行散列运算,得到“内容摘要”,使用私匙加密后再附加到DNS报文中;

DNS查询请求者接收到报文后,利用公匙解密收到的“内容摘要”,再利用散列函数计算一次DNS查询请求报文中的“内容摘要”,两者对比;

若相同,就可以确认接收到的DNS信息是正确的DNS响应;若验证失败,则表明这一报文可能是假冒的,或者在传输过程、缓存过程中被篡改了。

通过该Resolver服务器可以保护使用它的用户,防止被DNS欺骗攻击,DNSSEC在这里只涉及数字签名的验证工作。

DNSSEC需要一个信任链,必须有一个或多个开始就信任的公钥(或公钥的散列值),称这些初始信任的公开密钥或散列值为“信任锚(Trust anchors)”。

ZSK用于签名区数据,而KSK用于对ZSK进行签名,被签名的区数据则被称为Signed zone。

SSL证书是HTTP明文协议升级HTTPS加密协议的重要渠道,是网络安全传输的加密通道。关于更多SSL证书的资讯,请关注数安时代(CA)。CA致力于网络信息安全,已通过WebTrust 的国际认证,是全球可信任的证书签发机构。CA专业技术团队将根据用户具体情况为其提供最优的产品选择建议,并针对不同的应用或服务器要求提供专业对应的HTTPS解决方案。返回搜狐,查看更多

还没有评论,来说两句吧...

发表评论