之前并没有发现过有macOS系统的劫持DNS设置的恶意软件,所以研究人员对该恶意软件(OSX/MaMi)进行了深入分析。

根据WhatsYourSign的显示,该文件并没有什么特别的,知识一个未签名的64位可执行文件。

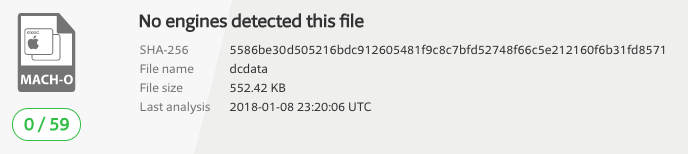

当然了,一般新的恶意软件出现后,杀毒软件等都不能及时检测。VirusTotal的59个引擎都把该恶意软件标记为clean了。

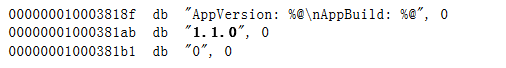

通过对该恶意软件分析,我们发现他的app版本号为1.1.0,这就说明该恶意软件发布时间应该不久。

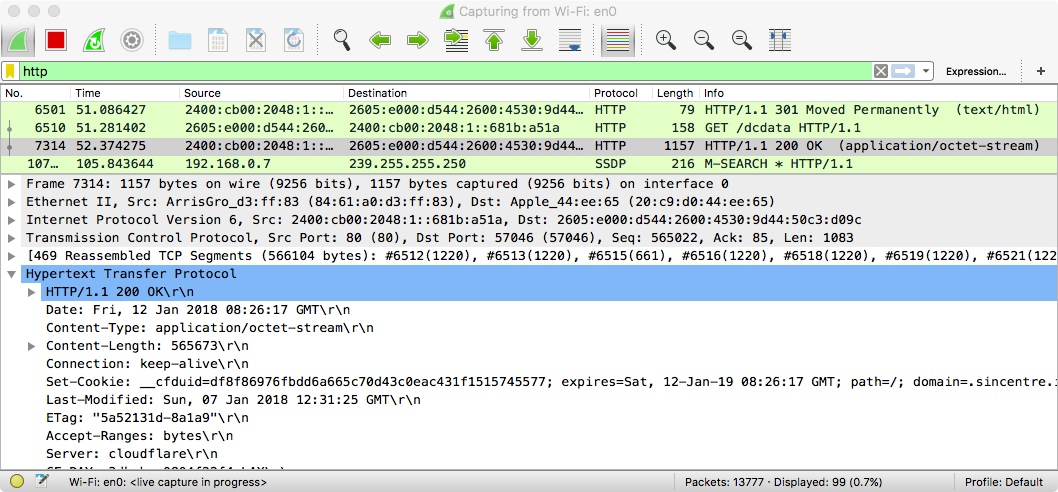

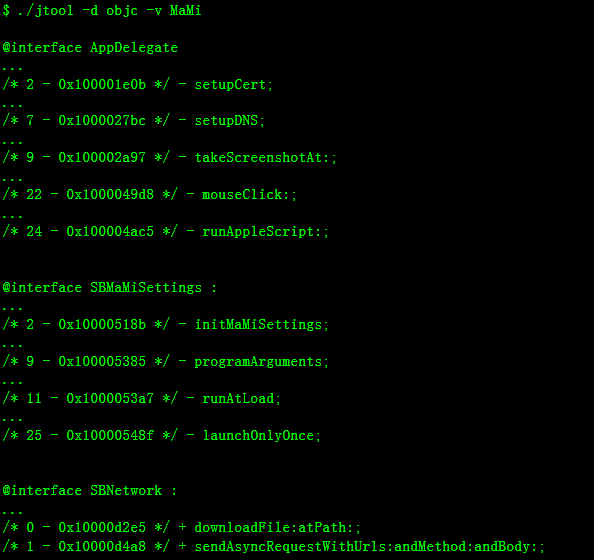

通过分析objective-C的类名和方法可以对恶意软件的功能有个大致的了解。文中研究人员用了J. Levins invaluable jtool攻击来复制这些信息:

看起来,这个恶意软件好像是一个dns劫持工具,因为其中一个method是setupDNS,其他的功能有:

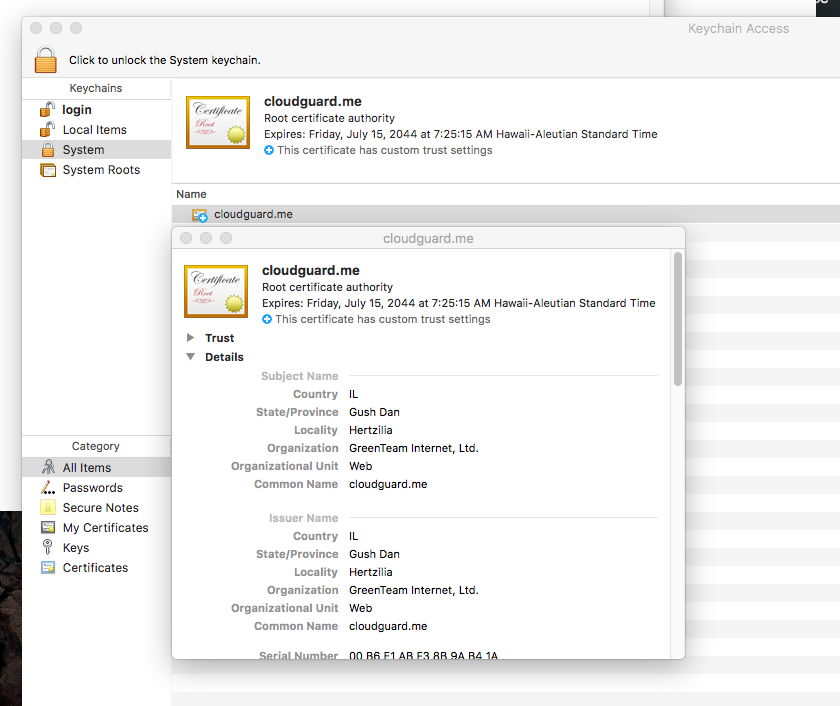

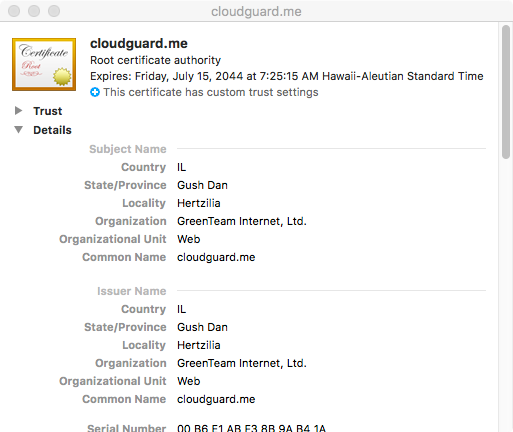

可以通过Keychain Access应用来查看安装的证书,它是在系统keychain中作为根CA的(可能是MITM攻击)

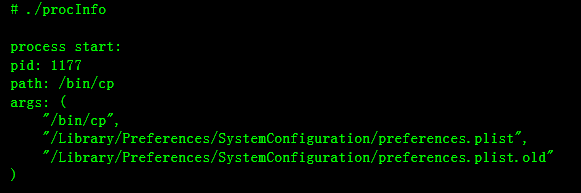

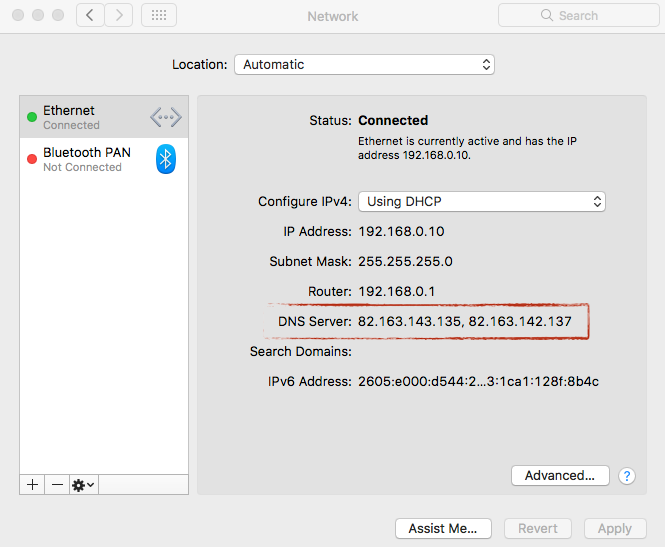

还记得上面解密的配置信息吗,里面有两个IP地址(82.163.143.135,82.163.142.137),这两个IP地址就被加入到plist文件中了。

但是该恶意软件好像并没有长期驻留的意思,虽然它更改了系统的DNS设定,但是也有自删除功能。当研究人员控制该恶意软件来执行修改plist的方法initMaMiSettings时,ProgramArgumentskey中配置的值非常简单,该值是告诉系统哪些是要持续执行的:

OSX/MaMi并没有运用什么先进的技术,只是以一种简单、持久的方式改变了系统设置。通过安装根证书和劫持DNS,攻击者可以执行中间人攻击,窃取用户身份凭证、注入广告等。

Q: 用户如何知道有没有感染该恶意软件?A: 检查DNS设置,如果DNS被设置为82.163.143.135和82.163.142.137,说明感染了恶意软件。通过可以检查有没有恶意证书如果安装的话:

Q: 如何自我保护?A: 一般恶意软件会安装其他的恶意软件,或者允许远程攻击者执行一些命令。因此,如果用户发现感染了该恶意软件,最好的方式就是重装系统。如果用户不愿意重装系统,那么至少要删除恶意DNS设置并且移除安装的恶意证书。

打开系统设置,点击网络—高级—DNS,如果设备感染,就会看到恶意的DNS服务器地址82.163.143.135和82.163.142.137。选择每个地址,点击删除按钮。

打开Keychain Access应用,点击系统,如果系统设置(system),如果设备感染,就会看到恶意的证书,点击删除进行移除。

还没有评论,来说两句吧...

发表评论